揭秘与分布式拒绝服务 (DDoS) 攻击有关的四大误解

分布式拒绝服务 (DDoS) 攻击似乎新闻不断,而且仍在不断进化,并变得日趋复杂。您可能对入侵特朗普竞选网站和在奥运会期间入侵巴西政府网站的大规模攻击有所耳闻。但尽管容量耗尽攻击仍然占主导地位,还其他一些更狡猾的低级 DoS 攻击也会破坏您的网站、应用和业务。如果您认为自己已经准备好抵御DDoS 攻击(或您无需担忧此类攻击),请确保您未受到以下这些广为流传的理解误区的影响。

理解误区

我的公司/行业不会遭到 DDOS 攻击。

事实

所有行业都面临着 DDoS 攻击的威胁,专业服务和教育领域正成为新的攻击对象。

Verizon 发布的《2016 年数据泄露调查报告》显示,教育机构遭受的攻击中有 81% 是DDoS 攻击。1此外,我们也发现越来越多的政治攻击,表明 DDoS 正日益被激进分子所利用。例如,Anonymous 等组织曾经对企业发起 DDoS 攻击,以此表达自己的政治观点,其中日本公司由于捕鲸业问题遭遇的攻击就是一个典型的例证。

同时不要忘记我们还面对着使用大规模 DDoS 攻击向那些没有有效缓解策略的公司勒索赎金的攻击者。请看这条 2016 年 5 月的SC 杂志报道的内容,其中详细描述了一则勒索事件。在该事件中,攻击者加密了用户的文件系统,并显示勒索留言,同时用 UDP 洪水攻击(一种勒索软件和 DDoS 攻击的混合体)入侵用户的 IP 地址子网。

我们可以明确的两点是,DDoS 攻击无处不在,而且他们不挑剔对象。任何组织,无论规模大小,都面临着因其网站、应用程序和网络遭到攻击而遭遇运营和财务挑战的危险。近期的Forrester 数据显示,实际上,去年每家企业至少平均遭遇了一次 DDoS 攻击。3

这些组织来自各行各业,包括大型金融机构、零售企业、游戏公司、大学、服务提供商、科技公司、医疗组织等等。如果贵公司接入网络,且使用网站开展运营,那么就会面临着被 DDoS 攻击的风险。

1. Verizon《2016 年数据泄露调查报告》

理解误区

我们已经具备防护DDOS 攻击的措施。

事实

F5 记录的最大规模 DDoS 攻击之一达到创纪录的超过 450 Gbps 的量级,这会令任何本地DDoS 防护方案瘫痪。

此外,当今的许多 DDoS 攻击是多层次攻击,涉及网络、DNS、SSL 和关键 Web 应用程序。这些攻击不仅会破坏网站和服务,而且还会分散安全团队的注意力,消耗资源,并掩饰其它可能更具破坏力的攻击。通过结合容量耗尽、低级攻击、基于身份验证和应用程序级别的攻击,攻击者将寻找和识别组织中最薄弱的环节,然后加以利用。

如果没有包括本地和云清洗的混合方法,组织很难缓解复杂的 DDoS 攻击。F5 建议采用多层级方法,用云清洗技术处理容量耗尽洪水攻击,用本地解决方案缓解中等规模、SSL 或以应用程序为目标的攻击。

该混合方法支持您使用能够为应用程序、协议和网络提供 DDoS 防护的多层体系结构,构建一个更加全面的主动 DDoS 缓解策略,提供完整的 SSL 解密能力和强大的攻击分析功能,从而为您提供有关攻击的详细信息。

理解误区

所有 DDoS 攻击都相同

事实

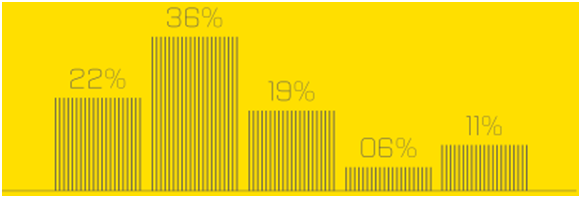

当今 81% 的 DDoS 攻击使用多个向量,需要复杂的工具和专业知识进行应对。2

这不是仅仅靠设置网络防火墙就能高枕无忧的简单问题。尽管传统嵌入式防火墙和 IPS 设备是保护网络完整性的良好解决方案,但它们无法区分恶意用户和合法用户,会通过开放的防火墙端口放行DDoS 攻击。事实上,F5 安全团队进行的调查发现,超过40% 的DDoS 攻击能穿过目前的本地防火墙。

组织可以从全代理解决方案中获益,此类解决方案能够为所有层提供DDoS 防护、保护协议异常检测、加速黑名单部署,并防止DDoS 爆发、随机HTTP 洪水攻击、绕过缓存和会破坏应用程序行为的其它攻击。

19% 单向量攻击

81% 多向量攻击

此外,最具破坏性的 DDoS 攻击会组合利用容量耗尽洪水攻击和针对特定应用程序的攻击。第 7 层攻击以前一直都是专业攻击者的专属领地。但在现在,F5 SOC 每天能够观察到数以百计的第 7 层攻击,其中一些速度高达 8-10Gbs,并且其中许多可供攻击者轻松执行。

例如,在 HTTP 洪水攻击中,攻击者可以利用僵尸网络和使用看似合法的 GET 或 POST 请求获取站点上的大文件,通过处理密集型程序淹没服务器。通常,攻击者将把您网站上一些最大的文件(大型 PDF 文件或视频文件等)整合到一个文件列表中,然后向这些文件发出请求,通常数百次,从而破坏您的应用程序并使网站瘫痪。如果做得好,一个 HTTP 洪水攻击可能很难检测,因为它使用标准 URL 请求,如果您没有成熟的 IP 声誉和流量模式分析方案,将很难进行应对。

第 7 层 DDoS 攻击的另一个变化涉及到僵尸网络参与者及其指挥控制 (C2) 服务器之间的通信进化,它们可以将攻击命令中继到僵尸网络主机。我们观察到僵尸网络中有更多的“点对点”和多层通信网络,因为攻击者在努力隐藏他们的命令通道和掩饰 C2 服务器的最终位置。

最后,简单的容量耗尽 DDoS 攻击有时用作干扰模式,用于掩饰后台发生的其他攻击(如向您的机器注入恶意软件或窃取知识产权或信用卡信息等机密数据)。90% 的多向量网络攻击涉及 DDoS 烟幕。2 攻击者依赖于这样的事实:你会加班应对 DDoS 攻击,重新启动服务并运行,他们则忙着窃取账户信息。

例如,在 2015 年的一次攻击中,攻击者将目标瞄准了英国公司Carphone Warehouse。攻击者信息轰炸该组织的在线零售网站,当安全团队努力应对该攻击时,他们可能已经窃取了 240 万名客户的个人和银行信息。这是英国历史上规模最大的数据盗窃事件之一,而且是在 DDoS 烟幕的掩护下实施的。

然而,如果您有强大的 DDoS 防护解决方案,攻击者会知道他们的努力将被轻而易举地迅速应对,把这个不透明的烟幕转变为透明玻璃板。一旦他们知道他们不能躲在 DDoS 攻击背后,他们将最有可能另外寻找更容易攻击的目标。

2. F5 Silverline

理解误区

DDOS 防护不值得投资

事实

去年,近一半的企业至少遭遇过一次 DDoS 攻击,平均每小时损失的成本为 20 万到 50 万美元。3

简单的攻击可能只会花费攻击者 10 美元,但可能对您的组织造成超过 100 万美元的损失。曾经抵御多次 DDoS 攻击的组织将会深刻认识到拥有一套可协助打击攻击者的程序性方法的重要性。

虽然可以随机选择一个组织作为目标,但攻击者通常对他们想攻击的高级服务有一些想法。在遭受攻击期间,您的网络和应用程序可能反应迟钝,压力水平会很高。这可能会导致恐慌,导致成本昂贵的决策,包括为了停止攻击而支付的赎金。此外,如果当您首次启用服务时组织已经受到攻击,几乎每一项容量耗尽防护服务的费用都将大幅度增加。换而言之,当您正遭受攻击时是思考 DDoS 应对方案的最差时机。

我们建议您实施混合策略,采用云清洗服务来消除容量耗尽攻击,避免它们影响到您的网络,同时部署本地防御措施来检测和应对网络与应用程序级别的攻击。所有这些举措将能够帮助贵公司有效应对未来的攻击。这种互补的混合方法非常经济高效,可以对现代 DDoS 攻击构成最大防护墙。考虑到 DDoS 的综合成本,包括业务损失、知识产权损失、监管罚款或法律成本以及纠正措施成本等,也许我们可以这样说,如果不在遭遇攻击之前实施强有力的 DDoS 防护策略,贵公司将无法承受这样的损失。

3. “理解数据泄露的业务影响力和成本”,Forrester,2015 年 1 月 12 日,https://www.forrester.com/report/Understand+The+Business+Impact+And+Cost+Of+A+Breach/-/E-RES60563。

20 万到 50 万美元

去年,近一半的企业至少遭遇过一次 DDoS 攻击,平均每小时损失的成本为 20 万到 50 万美元。3

最近人人都在谈论 DDoS,但要为组织构建全面的应对策略,了解这些攻击的多样性和复杂性至关重要。从需要采用云清洗服务进行应对的大规模容量耗尽攻击,到能够通过本地解决方案有效应对的缓慢低端攻击,组织需要准备应对越来越多不同来源的攻击。在 DDoS 攻击发生之前制定防御计划是增强安全性、保护网络和业务的一个重要环节。